Idea

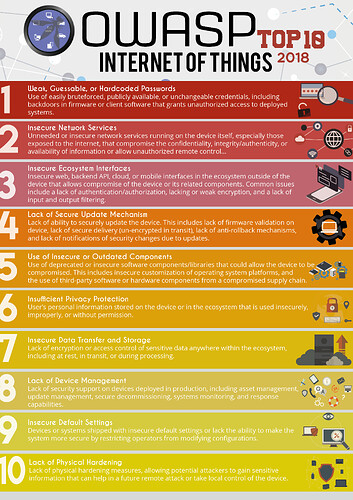

Просте та очевидне завдання — hardcoded credentials / passwords, OWASP IoT Project Top 1 вразливість. Навіть CISCO спіймали на таких бекдорах (CVE-2018-0222).

Навіщо вони це роблять? Coz no one gives a fuck. Окрім Mr Bean ![]()

Схожим чином знаходять паролі до більшості дешевих IoT пристроїв та будують найбільші ботнети —

Mirai botnet та його послідовники.

Clues

- назва завдання співзвучна з binwalk

- завдання в категорії “binary reverse engineering”

Toolz

- Стандартна утиліта strings

- https://binvis.io — дозволяє візуалізувати різні частини прошивки та виявити області з криптографічним матеріалом (висока ентропія), human readable контент та код.

Instructions

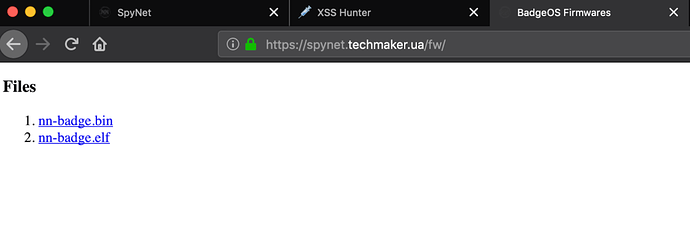

Після ознайомлення з функціями BadgeOS стає зрозуміло, що розробники залишили досить багатослівне логування внутрішніх активностей. Увімкнувши dmsg дізнаємося про існування серверної інфраструктури роботи бейджів — https://spynet.techmaker.ua/

Кожні ~30 секунд проходить перевірка наявності нової версії прошивки за посиланням

https://spynet.techmaker.ua/fw/nn-badge.bin

Окрім stripped binary розробники випадково розмістили ще й elf файл. Він нам знадобиться пізніше для Binary Hero

Викачуємо прошивки, проганяємо через strings, знаходимо hardcoded flag